Compliance

Compliance e Cibersegurança: 5 Pontos Fundamentais que as Grandes Empresas Precisam Atentar

19 de setembro, 2024

Por: Brinov

Nos dias de hoje, as grandes empresas enfrentam desafios cada vez maiores relacionados à cibersegurança e ao cumprimento de regulamentações específicas, o que torna a conformidade (compliance) um elemento vital em qualquer estratégia empresarial. Com o crescimento exponencial da digitalização e da troca de dados, a importância de garantir a segurança da informação se tornou essencial para a sobrevivência e o sucesso a longo prazo de qualquer corporação.

Neste blogpost, vamos abordar os 5 pontos fundamentais que as grandes empresas precisam considerar quando se trata de compliance e cibersegurança. Estes pontos são essenciais para minimizar riscos, proteger informações sensíveis e garantir que a empresa esteja em conformidade com regulamentações como a LGPD (Lei Geral de Proteção de Dados) no Brasil e o GDPR (General Data Protection Regulation) na União Europeia, entre outras.

1. A Importância da Conformidade com a Legislação de Proteção de Dados (LGPD, GDPR, etc.)

A conformidade com as regulamentações de proteção de dados é um dos maiores desafios enfrentados por grandes empresas no cenário atual de cibersegurança. As leis como a LGPD e a GDPR foram criadas para garantir que as informações pessoais sejam tratadas de forma segura, com transparência e respeito à privacidade dos indivíduos. Qualquer empresa que colete, processe ou armazene dados pessoais de clientes, funcionários ou parceiros deve estar em conformidade com essas regulamentações.

Pontos-chave para se atentar:

- Mapeamento de Dados: Entender onde e como os dados são coletados, armazenados e processados é o primeiro passo para garantir conformidade. As grandes empresas precisam mapear suas rotas de dados e implementar políticas de segurança que protejam essas informações.

- Direitos dos Titulares: É importante que as empresas implementem processos para garantir que os titulares de dados possam exercer seus direitos, como o direito de acesso, correção e exclusão de suas informações.

- Consentimento Informado: As empresas devem obter o consentimento claro e informado dos usuários antes de coletar e processar seus dados pessoais.

Consequências da não conformidade:

A não conformidade pode resultar em multas significativas e danos à reputação da empresa. Por exemplo, o GDPR impõe multas de até 4% da receita global anual da empresa ou €20 milhões, o que for maior. No Brasil, a LGPD também prevê sanções administrativas, que podem incluir multas de até 2% do faturamento da empresa, limitada a R$50 milhões por infração.

Dica prática:

Implemente uma política interna de proteção de dados, revisada regularmente para atender às mudanças legislativas. O uso de soluções de backup e recuperação de dados, como o Keepit, garante que os dados estejam protegidos e acessíveis em caso de perda ou violação.

2. Adoção de Estratégias de Backup e Recuperação de Dados

Uma estratégia robusta de backup é uma pedra angular tanto para cibersegurança quanto para conformidade. A perda de dados pode acontecer de várias maneiras, seja por erro humano, ataques cibernéticos como ransomware, falhas de hardware ou desastres naturais. Grandes empresas lidam com quantidades massivas de informações sensíveis, e a falha em recuperar esses dados pode levar a interrupções de negócios, multas e perda de confiança.

Pontos-chave para se atentar:

- Backups Automatizados e Frequentes: As empresas devem realizar backups regulares e automatizados dos seus dados. O Keepit, por exemplo, permite automações de backup na nuvem, garantindo que os dados estejam sempre seguros e facilmente restauráveis.

- Recuperação Rápida: Além de realizar backups, é crucial que a empresa tenha uma estratégia de recuperação rápida, garantindo que, em caso de perda, as operações possam ser retomadas rapidamente.

- Imutabilidade de Dados: Certifique-se de que os backups sejam imutáveis, ou seja, que não possam ser alterados ou excluídos por malwares ou atacantes. Isso protege a empresa contra ransomware e outros tipos de ataques cibernéticos.

Consequências de não adotar uma estratégia de backup robusta:

Sem um plano de backup adequado, a recuperação de dados pode se tornar impossível, especialmente após um ataque cibernético. Isso pode acarretar multas por não conformidade, como a perda de dados de clientes, além de danos reputacionais irreparáveis.

Dica prática:

Ao adotar uma solução como o Keepit, você não só garante backups automáticos e seguros, mas também protege seus dados contra corrupção, perda e ataques, assegurando que sua empresa esteja sempre em conformidade com as regulamentações de proteção de dados.

3. Treinamento Contínuo de Colaboradores em Segurança e Conformidade

As melhores tecnologias de segurança podem ser ineficazes se os colaboradores não estiverem bem treinados. A conscientização sobre cibersegurança e compliance precisa ser uma prioridade para as grandes empresas, já que muitos ataques e falhas de segurança ocorrem devido a erros humanos.

Pontos-chave para se atentar:

- Treinamento Regular: Realizar treinamentos periódicos para garantir que os funcionários estejam cientes das melhores práticas de segurança. Esses treinamentos devem abordar tópicos como phishing, boas práticas de senha e como identificar possíveis ameaças.

- Boas Práticas de Uso de E-mail e Internet: Muitos ataques cibernéticos, como o phishing, são bem-sucedidos devido a cliques em links maliciosos enviados por e-mail. Ensine os colaboradores a verificar a origem das mensagens e a não clicar em links suspeitos.

- Responsabilidades em Conformidade: Os colaboradores devem entender a importância de cumprir as regulamentações de proteção de dados e as implicações legais para a empresa em caso de violação.

Consequências de não realizar treinamento contínuo:

Empresas que negligenciam o treinamento de seus funcionários estão mais suscetíveis a ataques cibernéticos e falhas de conformidade. Um simples erro humano pode levar a vazamentos de dados e a multas significativas.

Dica prática:

Implemente um programa contínuo de treinamento e certificações em segurança da informação, com atualizações regulares para acompanhar as novas ameaças e exigências de conformidade. A integração de políticas de backup e recuperação de dados, como as oferecidas pelo Keepit, deve fazer parte desses treinamentos.

4. Monitoramento Contínuo e Gerenciamento de Riscos

O monitoramento contínuo e o gerenciamento proativo de riscos são essenciais para garantir a segurança cibernética e o cumprimento das regulamentações. A detecção precoce de vulnerabilidades e a resposta rápida a incidentes podem minimizar os danos e garantir a conformidade com normas de proteção de dados.

Pontos-chave para se atentar:

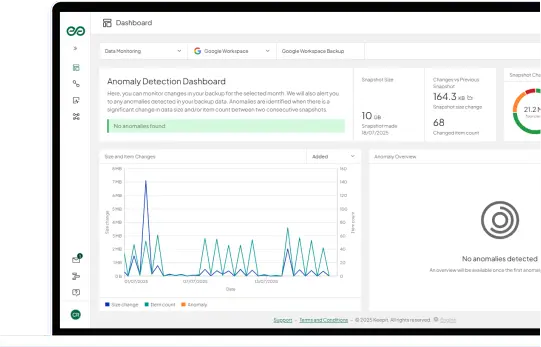

- Monitoramento em Tempo Real: Implementar soluções que monitorem a rede e os sistemas da empresa em tempo real para identificar comportamentos suspeitos ou violações de segurança. Isso permite que as empresas respondam rapidamente a qualquer ameaça.

- Análise de Vulnerabilidades: Realize auditorias regulares para identificar e corrigir vulnerabilidades no sistema. Isso inclui a análise de softwares e aplicativos utilizados pela empresa, bem como a verificação de atualizações e patches de segurança.

- Planejamento de Resposta a Incidentes: Tenha um plano claro para responder a incidentes de segurança. Esse plano deve incluir procedimentos para isolar a ameaça, minimizar danos e notificar as partes afetadas, conforme exigido por regulamentações como a LGPD e GDPR.

Consequências de não monitorar e gerenciar riscos adequadamente:

A falta de monitoramento contínuo pode levar a vazamentos de dados não detectados, causando danos significativos antes que qualquer ação seja tomada. Isso resulta em multas por não conformidade e em grandes prejuízos à reputação da empresa.

Dica prática:

Soluções de backup e recuperação de dados como o Keepit também podem integrar-se a sistemas de monitoramento de segurança, fornecendo uma camada extra de proteção e gerenciamento de risco.

5. Segurança de Dispositivos e Acesso Controlado

Com a crescente adoção de modelos de trabalho híbrido e remoto, a segurança de dispositivos móveis e laptops usados pelos colaboradores tornou-se uma preocupação central para as grandes empresas. Garantir que esses dispositivos estejam protegidos e que o acesso a dados sensíveis seja controlado é crucial para a conformidade com as regulamentações de proteção de dados.

Pontos-chave para se atentar:

- Política de BYOD (Bring Your Own Device): Muitas empresas permitem que os colaboradores usem seus próprios dispositivos para acessar redes corporativas. É essencial que esses dispositivos estejam protegidos por soluções de segurança, como antivírus, criptografia de dados e autenticação multifator.

- Gerenciamento de Acesso: Aplique políticas de gestão de identidade e acesso (IAM) para controlar quem pode acessar dados sensíveis. O acesso deve ser baseado em funções e limitado ao mínimo necessário para o desempenho das funções de cada colaborador.

- Segurança de Dispositivos Móveis: Os dispositivos móveis devem ser configurados com medidas de segurança robustas, como criptografia de dados, controle remoto de dispositivos e autenticação segura.

Consequências de não garantir a segurança de dispositivos:

O uso de dispositivos desprotegidos pode ser um ponto de entrada para ataques cibernéticos. Além disso, a perda ou roubo de um dispositivo contendo dados sensíveis pode resultar em violações de conformidade com a LGPD e GDPR, levando a multas e perda de reputação.

Dica prática:

Implemente uma política clara de segurança para dispositivos móveis e laptops, garantindo que todos os dispositivos que acessam dados corporativos estejam protegidos por autenticação multifator e criptografia. Utilize o Keepit para garantir que os dados armazenados na nuvem estejam protegidos e sejam rapidamente recuperáveis em caso de violação de dispositivos

Conclusão

A conformidade com as regulamentações de proteção de dados e a cibersegurança não podem ser vistas como responsabilidades isoladas, mas sim como uma parte integrada da estratégia empresarial das grandes corporações. Ao se atentar a esses cinco pontos fundamentais — conformidade legal, backup e recuperação de dados, treinamento contínuo, monitoramento de riscos e segurança de dispositivos —, sua empresa estará em uma posição mais forte para lidar com os desafios modernos de segurança e proteger os dados de clientes, funcionários e parceiros.

Investir em soluções de cibersegurança como o Keepit é essencial para garantir não apenas a segurança dos dados, mas também a continuidade dos negócios e a conformidade com as regulamentações de proteção de dados. Em um ambiente de negócios cada vez mais digital e interconectado, a proteção proativa é a chave para o sucesso.

Autor

Brinov

Lorem Ipsum is simply dummy text of the printing and typesetting industry. Lorem Ipsum has been the industry's standard dummy text ever since.

Autor

Brinov

Lorem Ipsum is simply dummy text of the printing and typesetting industry. Lorem Ipsum has been the industry's standard dummy text ever since.